E aí, você é daqueles que tem mais de um antivírus no computador?

SIM? Então esse texto é pra você!

Ultimamente ando vendo muitas pessoas instalando diversos antivírus em seus computadores, e por esse motivo estou escrevendo sobre tal fato.

Para falar a respeito de tal assunto, inicialmente necessitamos saber como se comparta um antivírus, então vamos lá (lembrando que essa analise descrita abaixo é um padrão para os antivírus e não há nenhum tipo de analise avançado ou detalhado a ponto técnico):

Assinatura:

A palavra assinatura a qual falamos, não é a assinatura de licenciamento de software ou algo do tipo, a assinatura que falamos aqui é uma parte da ameaça que está dentro da linha de código da execução do processo que lhe fará ser infectado por alguma ameaça.

O primeiro passo do Antivírus, é realizar dentro da linha de comando se existe alguma assinatura conhecida ou similar de alguma ameaça conhecida.

Caso sim, é identificado o comportamento maliciosa alertando ou bloqueando a execução de ser prosseguida.

Ameaça:

Após a verificação da assinatura, o Antivírus continua a realizar a verificação dos processos que estão sendo executados, e se detectar alguma comportamento fora do comum, novamente alerta e ou bloqueia a ameaça de prosseguir;

Infecção:Caso algum arquivo seja infectado ou seja detectada alguma ameaça que já se hospedou em seu dispositivo, o Antivírus irá verificar através de uma varredura de arquivos a qual chamamos de varredura profunda ou rápida, a varredura rápida consiste em realizar a verificação dos arquivos do sistema, onde as ameaças costumam se manifestar, a varredura completa realiza a verificação dos arquivos do sistema de seus dados salvos no dispositivo.

Quarentena:

A maioria dos Antivírus possuem uma quarentena que serve como isolamento do arquivo infectado ou que tenha "desconfiança" de comportamento. Nesse local você pode liberar os arquivos (tenha certeza que o arquivo não é malicioso) e/ou excluir o arquivo excluindo assim também a ameaça.

Lembre-se que a quarentena tem um limite de tempo para você realizar o gerenciamento, caso o gerenciamento não seja realizado no período de retenção do Antivírus que costuma ser de 10 a 40 dias, o mesmo fara o gerenciamento automático e isso pode ser ruim pois se houver alguma ameaça a qual o Antivírus ainda não conhece por falta de atualizações, essa ameaça pode ser liberada e infectar seu dispositivo ou você também pode perder algum dado ou até mesmo sistema que esteja em sua maquina funcionando perfeitamente, mas que o Antivírus detectou como uma ameaça;

Desinfecção:

A desinfecção por muitas vezes é possível dependendo da ameaça, nesse momento o Antivírus com suas ferramentas integradas conseguem "reconstruir" o dado em sua forma original desinfectando e excluindo a ameaça do dispositivo.

Voltando a vários Antivírus na maquina, após entender seu funcionamento, segunda a BBC em cima de estudos sempre afirmou que ter mais de um antivírus no dispositivo pode ser uma péssima ideia.

Com isso imaginemos o processo descrito acima o que ocorreria com duas inteligencias realizando o processo porém de formas diferentes e com conteúdos diferentes.

Quais são os primeiros impactos?

- Inicialmente uma drástica queda de desempenho da maquina, isso por dois antivírus estarem realizando a varredura total ou de parte do HD da sua maquina, a fila de leitura e gravação do seu HD irá ficar imensa gerando lentidão, travamentos e até mesmo congelamento do sistema operacional;

- Conflito entre processos, como ambos Antivírus identificam os processos sendo executados, cada Antivírus detectará uma ameaça pois existe um processo realizando a verificação de todos os arquivos da maquina (detecção como ameaça). Isso poderá fazer com que ambos os Antivírus deixem de funcionar;

- Suas ameaças podem nunca ser detectadas ou se detectadas e não gerenciadas, as ameaças podem ser identificadas por uma inteligencia e liberada por outra.

- Seu dispositivo pode entrar em colapso devido os efeitos acima;

Sendo assim o que podemos realizar para deixar o ambiente estável?

Devemos entender que o Antivírus por si só não irá lhe garantir proteção se você não fizer a sua parte e mesmo assim, nenhum antivírus poderá lhe blindar de infecções e outras tipos de ameaça!

Abaixo vamos deixar alguns pontos que devem estar em dia para que seu antivírus possa fazer o trabalho dele.

- Gerencie muito bem as atualizações do Windows, mantenha tudo sempre em dia;

- Gerencie adequadamente as atualizações de softwares terceiros como Java, Adobe e verifique o que houve de melhorias nas novas versões e se faz sentido realizar tal atualização;

- Atualize frequentemente seu antivírus;

- Realize pelo menos duas varreduras completas por semana em seu dispositivo, lembre-se que a cada segundo novas ameaças são criadas e você pode estar vulnerável;

- Gerencie a quarentena do Antivírus e se houver dúvidas em questão de ameaças sempre exclua o arquivos ou ameaça;

No geral, como informado, nada disso garantirá que ainda assim você esteja 100% blindado, porém vale salientar que eu mesmo em 15 anos de uso avançado em computadores e outros dispositivos nunca se quer contrai alguma ameaça. Existem alguns cuidados que devemos tomar para que possamos ter um ambiente seguro como por exemplo:

- Não cesse sites que você não conhece ou desconfia;

- Fique atento com e-mails e arquivos recebidos de pessoas desconhecidas ou até mesmo anexos .PDF que quando você tentar abrir é solicitado a execução de algo;

- Cuidado com mídias externas como CD, DVD, Pendrives, Hds Externos de outras pessoas que não ligam tanto para seu ambiente;

- Remova os programas que você não utiliza;

- Leia atentamento tudo o que está dizendo na tela do seu computador antes de você sair clicando em tudo;

- E por ultima e mais importante, tenha uma cópia de segurança dos seus arquivos em outro ambiente separado do seu dispositivo, pois somente esse item poderá lhe fornecer novamente seus dados se todos as etapas acima falharem.

Qualquer dúvida utilizem o campo de comentários e sejam educados ;).

Chama o técnico!!!

quinta-feira, 28 de dezembro de 2017

quinta-feira, 19 de maio de 2016

Windows Hello (Artigo)

O mais novo recurso do Windows 10, Windows Hello.

Nesse artigo, vamos explicar o que é e o motivo de seu desenvolvimento!

O Windows Hello, é um novo recurso para facilitar o uso de senhas, hoje em dia sua senha alfanumérica já não é mais visto como proteção de acesso. É claro que já existem "n" métodos de autenticação além de senha, com cartões RFID, leitor biométrico, reconhecimento facial, entre outras soluções. Isso se da ao motivo de inúmeros software que tentam constantemente acessar suas contas através de "n" combinações alfanuméricas e caracteres especiais, além do famoso KeyLogger da vida e também o "Putz, esqueci minha senha!"

Sendo assim, novas tecnologias são desenvolvidas para nossa proteção, o Windows Hello é um recurso que promete que as novas "senhas" ou métodos de autenticações, seja a sua presença!

- Como assim?

Bem, você! Seu rosto, suas dimensões em 3D calculadas por algorítimos.

Para isso, você precisa de um novo hardware, como a câmera tem um reconhecimento facial diferencial com reconstrução 3D, infravermelho, e até leitor de íris como prometido além de reconhecimento de vida, etc, a câmera para isso deve ser bem especifica, apelidada de Real Sense. Abaixo tem uma imagem da mesma.

Essa é a versão de "desenvolvedores" por isso tem esse tamanho consideravelmente grande, porém alguns notebooks já estão sendo vendidos com a câmera embutida. Veja imagem abaixo.

Na própria apresentação realizada pelo Fabio Hara (Evangelista Técnico de Infraestrutura da Microsfot) que tive a oportunidade de conhecer em uma visita a fábrica da Dell, o produto foi mostrado e inclusive com exemplos de casos reais!

Um dos clientes Microsoft utiliza a senha de logon no Windows como também prova de que o usuário está no local de trabalho dispensando uma "folha de ponto", e o que mais acontecia é de o usuário ligar para o colega e solicitar logon, sendo assim o usuário não estava na empresa e mesmo chegando a atrasado na folha de ponto estava todos os dias cumprindo com os horários.

Com esse novo método de autenticação, a pessoa tem que estar de fato no local, pois sem a presença do mesmo o logon não seria efetuado.

Daí vem as dúvidas:

Uma foto na frente funciona?

Uma reconstrução em 3D funciona?

Meu irmão gêmeo funciona?

Bem, como a câmera Real Sense faz várias autenticações com as medidas do seu rosto, nenhuma das opções acima irão funcionar ou conseguir acessar o sistema, pois a câmera além de ter reconhecimento de vida (temperatura, leitor de íris, reconstrução tridimensional, e vários outros recursos), infravermelho, etc, nem mesmo seu irmão gêmeo irá se passar por você!

Alguns testes foram apresentados e todos os presentes ficaram bem surpresos com os resultados.

Para utilizar esse recurso já disponível no Windows 10, você deve ativar a opções de Conta em Configuração do Sistema > Login, a opção "Windows Hello" que é mostrada após a instalação do Driver da Câmera. (Você também pode alterar algumas configurações do leitor biométrico caso tiver).

Após habilitar tal serviço, mais 2 opções serão mostradas:

1 - Liberar Sistema com seu rosto;

2 - Liberar Sistema com seu roto e movimento;

A 2º opção além da câmera Real Sense autenticar o seu rosto, você precisa realizar um movimento com o rosto para desbloquear o sistema! Esse recurso já é utilizado no famoso console da Microsoft XBOX.

Uma das vantagens da câmera é que mesmo no escuro, a câmera consegue realizar a verificação do seu rosto e vamos além, imagina você em uma sala escura com um óculos escuro? A câmera ainda assim é capaz de verificar seu rosto, pois utiliza infravermelho e leitor de iris.

Windows Hello.

quarta-feira, 11 de maio de 2016

Já limpou o cache hoje? (Artigo)

Diariamente acessamos inúmeras páginas da internet, clicamos em um link aqui, acessa um site ali, entra em uma publicação e assim seguimos várias horas do dia.

Toda vez que acessamos alguma página na Web, sem sabermos, o nosso navegador armazena cerca de 638 MB de cache ou mais! Pouco espaço se compararmos com o espaço de armazenamento do nosso HD. Esse armazenamento em cache serve para deixar sua navegação mais rápida, porém esse recurso chamado cache, não é bem visto por aqueles que desejam, ter uma navegação leve e mais segura.

Quem nunca acessou um e-mail de qualquer provedor e não se deparou com aquele pop-up "Deseja Salvar Essa Senha ?". Bem se formos pensar, é bem útil, mas nada seguro! Então se você é daqueles que adora salvar todas as senhas inclusive as do banco, esse artigo é para você!

O Cache irá armazenar partes de sua navegação e "tudo" aquilo que você digitar para aproveitar em formulários futuros, porém isso abre brechas para usuários mal intencionados.

Você não deve ter receio de navegar na internet após ler esse artigo, apenas deve tomar certos cuidados como limpar o cache dos seus navegadores. O blog " O Carinha do TI", ensina a você limpar o cache dos seus navegadores!

Para limpar o cache do Internet Explorer:

. Abra o navegador Internet Explorer e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, basta selecionar as opções desejadas e prosseguir com o botão "excluir";

Para limpar o cache do Google Chrome:

. Abra o navegador Google Chrome e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, na opção "Eliminar os seguintes itens desde", selecione a opção "o começo";

. Em seguida basta selecionar as opções desejadas e prosseguir com o botão "Limpar dados de navegação";

Para limpar o cache do Mozzila Fire Fox:

. Abra o navegador Mozzila Fire Fox e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, na opção "Intervalo de tempo a limpar", selecione a opção "Tudo";

. Em seguida basta selecionar as opções desejadas e prosseguir com o botão "Limpar Agora";

Para outros modelos de navegadores o processo é super parecido, pois a combinação "Ctrl + Shift + Delete" é universal.

Pronto, você já sabe com limpar o cache e arquivos privados do seu navegador. Assim você irá navegar muito mais segura e leve!

Sugerimos que você realize esse procedimento pelo menos de 15 em 15 dias.

Toda vez que acessamos alguma página na Web, sem sabermos, o nosso navegador armazena cerca de 638 MB de cache ou mais! Pouco espaço se compararmos com o espaço de armazenamento do nosso HD. Esse armazenamento em cache serve para deixar sua navegação mais rápida, porém esse recurso chamado cache, não é bem visto por aqueles que desejam, ter uma navegação leve e mais segura.

Quem nunca acessou um e-mail de qualquer provedor e não se deparou com aquele pop-up "Deseja Salvar Essa Senha ?". Bem se formos pensar, é bem útil, mas nada seguro! Então se você é daqueles que adora salvar todas as senhas inclusive as do banco, esse artigo é para você!

O Cache irá armazenar partes de sua navegação e "tudo" aquilo que você digitar para aproveitar em formulários futuros, porém isso abre brechas para usuários mal intencionados.

Você não deve ter receio de navegar na internet após ler esse artigo, apenas deve tomar certos cuidados como limpar o cache dos seus navegadores. O blog " O Carinha do TI", ensina a você limpar o cache dos seus navegadores!

Para limpar o cache do Internet Explorer:

. Abra o navegador Internet Explorer e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, basta selecionar as opções desejadas e prosseguir com o botão "excluir";

Para limpar o cache do Google Chrome:

. Abra o navegador Google Chrome e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, na opção "Eliminar os seguintes itens desde", selecione a opção "o começo";

. Em seguida basta selecionar as opções desejadas e prosseguir com o botão "Limpar dados de navegação";

Para limpar o cache do Mozzila Fire Fox:

. Abra o navegador Mozzila Fire Fox e no teclado pressione a combinação de teclas "Ctrl + Shift + Delete";

. Uma tela será aberta, na opção "Intervalo de tempo a limpar", selecione a opção "Tudo";

. Em seguida basta selecionar as opções desejadas e prosseguir com o botão "Limpar Agora";

Para outros modelos de navegadores o processo é super parecido, pois a combinação "Ctrl + Shift + Delete" é universal.

Pronto, você já sabe com limpar o cache e arquivos privados do seu navegador. Assim você irá navegar muito mais segura e leve!

Sugerimos que você realize esse procedimento pelo menos de 15 em 15 dias.

quinta-feira, 5 de maio de 2016

RAID (Redundant Array of Independent Drives). Para que Serve? (Artigo)

RAID (Redundant Array of Independent Drives) ou na tradução "Matriz Redundante de Discos Independentes".

RAID, nada mais é do que uma solução de combinação de HDs para formar uma única unidade lógica de armazenamento, espelhar HDs ou até mesmo outras soluções. (Ao clicar na palavra HDs você será direcionado ao artigo "Diferenças entre HDs").

Bem ,o RAID é capaz de trazer várias soluções que para o mundo da computação nos traz várias vantagens como as opções abaixo:

- Espelhamento de HDs: Imagina você ter 2 HDs de 500GB espelhados e se um deles queimar o outro assume o lugar e você não perde nada!

- Aumento de capacidade de armazenamento: Já pensou transformar 2 HDs de 500GB em apenas 1 HD de 1TB?

- Distribuição de informações: E se você pudesse acessar, ler e gravar dados no seu HD muito mais rápido do que está acostumado?

- Tolerância a falhas: E se o sistema continuar funcionando mesmo se um dos HDs queimar?

Então vamos logo falar de RAID:

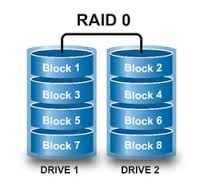

RAID 0:

Esse nível do RAID não oferece proteção contra falhas, pois não existe redundância entre os discos (CUIDADO). O RAID 0 divide os dados em pequenos segmentos distribuídos entre os HDs. Uma falha de qualquer disco você terá problemas em todos os outros, então tenha certeza que a vida do seu HD esteja 100% para utilizar esse tipo de RAID.

Esse nível é muito utilizado para os usuário que manipulam arquivos grandes, pois a gravação dos arquivos em disco é muito mais rápida, abaixo podemos ver como a informação é gravada.

O famoso espelhamento, esse é responsável por espelhar os HDs, caso o disco principal falhar, você terá uma cópia completa no outro HD espelhado. Se Pensarmos bem, essa configuração só funcionará quando a quantidade de HDs for par.

Esse tipo de RAID é muito utilizado quando se quer uma garantia dos dados e sistema. Mesmo assim, é mais que aconselhável backups mesmo com a solução em RAID, pois lembrem-se que como os discos estão espelhados caso você for infectado por vírus em um dos discos, todos estarão infectados.

RAID: 0 + 1 ou RAID 10:

Bem, essa é uma combinação sacada e bastante utilizada, são dois níveis de RAID em conjunto, o RAID 0 que unifica o espaço dos discos e o RAID 1 que espelha ambos os discos. Combinação também de desempenho e redundância .

Há uma variação chamada RAID 10 (ou RAID 0 + 1) de funcionamento semelhante. A diferença essencial é que, no RAID 0 + 1, o sistema se transforma em RAID 0 em caso de falha; no RAID 1+0, o sistema assume o nível RAID 1.

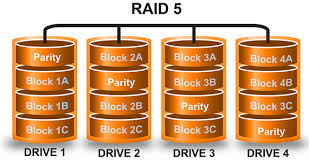

RAID 5:

O RAID 5, baseia-se no aspecto de redundância, mas diferente dos citados acima. Esse nível de RAID permite quantidades de HD impar. O RAID 5 não vai lhe permitir espelhamentos, mas vai lhe garantir uma boa proteção pois utiliza o que chamados de paridade.

Nesse nível, os dados são divididos em blocos, cada bloco recebe um bit adicional que é o bit de paridade que será agregado pela regra abaixo:

- Se a quantidade de bits "1" do bloco for par, seu bit de paridade é "0"; se a quantidade de bits "1" for ímpar, o bit de paridade é "1".

As informações de paridade, assim como os próprios dados, são distribuídas entre todos os discos do sistema. O espaço destinado à paridade é equivalente ao tamanho de um dos discos. Assim, um array formado por três HDs de 500 GB terá 1 TB para armazenamento e 500 GB para paridade.

Caso o sistema identificar que o bit de paridade de um bloco é "1", mas ali há uma quantidade par de bits e deveria ser "0", percebe que existe um erro. Se houver apenas um bit com problema e se o sistema conseguir identificá-lo de fato, o mesmo é substituído imediatamente. A restauração dos dados pode ser feita mesmo que um dos HDs tenha sido trocado.

RAID 6

Podemos falar que é uma "melhoria" do RAID 5 pois trabalha com 2 bits de paridade. Sendo assim, garantimos funcionamento caso até 2 discos pararem de funcionar. Com isso, é possível oferecer redundância para até dois HDs no sistema, em vez de apenas um.

RAID 2, 3 e 4

Pessoal, como esses tipos de RAID não são mais utilizados hoje em dia, não vou explicar os mesmos, mas para ter uma noção, em 1980, os HDs não eram tão confiáveis e esses RAIDS ajudavam a manter a garantia dos bom funcionamento em um todo. Acabou que os RAIDS citados acima, acabaram trazendo soluções semelhantes e melhores.

JBOD:

Quando falamos em RAID, podemos ouvir falar em JBOD (Just a Bunch Of Disk) ou na tradução "Apenas um Conjunto de Discos" o JBOD não é um RAID, mas um método de unificar o espaço de armazenamento de 2 ou mais discos de capacidade diferentes como por exemplo:

- 1 HD de 500GB;

- 1 HD de 200GB;

- 1 HD de 300GB

Totalizando uma unidade de 1 HD de 1TB. O JBOD não lhe trará melhoria de desempenho ou redundância, irá somente unificar o espaço de armazenamento.

Cliente: - Nossa adorei esse tal RAID, quero usar no meu computador!

Vamos ver então como funciona um RAID:

O RAID por muito tempo só era possível utilizar em Servidores, hoje, já se pode utilizar até mesmo em PCs caseiros. Para isso, sua placa-mãe, deve ter um controlador RAID. O controlador RAID pode ser utilizado para interfaces ATA, SATA, SCSI e até mesmo SSDs. A maneria mais convencional para isso é realizando a configuração via setup (BIOS) que não vou explicar nesse artigo. Porém já existem softwares que realizam tal configuração sem acesso ao setup.

Caso sua placa-mãe não tenha controlador RAID, você pode adquirir um sem problema nenhum como a peça abaixo (existem vários tipos):

Bom pessoal, RAID é tudo isso! Espero que tenham gostado do artigo.

segunda-feira, 2 de maio de 2016

O que a Deep Web? (Curiosidades)

Pessoal,

Hoje vamos falar um pouco sobre a Deep Web, muitas pessoas me perguntas o que é essa tal Deep Web. O que tem lá? Como funciona? etc...

Bom, a Deepd Web nada mais é do que uma parte "censurada" da internet, onde acontecem coisas de todos os tipos, inclusive ilegais. Quando falo isso para as pessoas, umas querem acessar e outras entram em pânico. Mas calma, não é tão radical quanto vocês estão imaginando. Para poder explicar um pouco melhor, temos que lembrar que tudo o que fazemos na internet fica gravado em vários locais como servidores, dos sites que entramos e também em sua provedora de internet.

A Deep Web, é fácil de acessar, mas não tão fácil de navegar, lá você não poderá ser rastreado caso souber os passos corretos para navegar na mesma. Muitas pessoas dizem que só hacker e cracker conseguem acessar, não, qualquer um pode acessar! Caso você tiver curiosidade em acessar a Deep Web, você precisa de um navegador específico para isso, indico o navegador TOR (ao clicar no TOR você será redirecionado ao site do fabricante).

A primeira coisa que eu falo para todos os curiosos é que lá não existe os sites que você acessa diariamente como Google, Yahoo, Cadê, etc. Então amigo, lá esquece sites de buscas legais e que você tem acesso a internet comum! Na Deep Web, você precisa saber exatamente o local que você quer acessar, então esquece também o famoso "www.domínio.com.br".

Mas afinal, o que eu encontro na Deep Web? Como dissemos, tudo! Absolutamente tudo o que foi de legal e ilegal, como dissemos, a maioria dos locais acessados na Deep Web, nem mesmo a polícia pode rastrear, pois na maioria das vezes os conteúdos são tão fechado ao acesso que se você não for "convidado" é praticamente impossível acessar, o mais comum é o acesso por login e senha porém a criptografia é tão forte "ponto a ponto" que até para os mais profissionais fica inacessível.

Como não sabemos exatamente qual o tamanho da Deep Web, alguns especialista acreditam ser 500 vezes maior do que temos acesso a internet "comum". Infelizmente essa área da internet é um local onde encontramos muitos crimes virtuais. Lembre-se que ao acessar a Deep Web, você já está sujeito a qualquer coisa, pois você fica completamente veraneável a ataques hackers, é por sua conta em risco!

Sendo assim, pense duas vezes antes de acessar, claro que se você acessar 1 vez apenas para conhecer, não irá estar tão vulnerável, pois irá acessar apenas para matar a curiosidade, mas não nos responsabilizamos por nada.

Esperam que tenham matado um pouco da curiosidade sobre o assunto.

Comentem!

terça-feira, 26 de abril de 2016

Quem inventou a Internet? (Curiosidades)

Pessoal, hoje venho falar sobre que inventou a internet. Mas antes gostaria de avisar que eu apenas vou compartilhar o que sempre acreditei pois quando comecei na área foi o que eu ouvia. Depois de ler vários textos e falar com muitos conhecidos, professores e parceiros de área vou tentar passar um pouco do conteúdo que tive conhecimento.

Quando perguntava e lia livros sobre o inicio da internet, tudo começava com uma "história" de que o governo criou a internet com o intuito de poder manter o Pentágono operando suas linhas de comunicação mesmo sob ataque nuclear. Ok, isso não está errado, mas a verdade é muito mais interessante, e mostra como as inovações ocorrem no mercado, mostra também o quão difícil é criar empresas tecnológicas bem sucedidas mesmo quando o governo sai da frente.

Como disse ao perguntar sobre esse assunto para meus conhecidos e professores, ouvi muito a dizer sobre Vannevar Bush (ao clicar no nome você será redirecionado ao Wikipédia), ele foi o conselheiro da presidência dos EUA para assuntos tecnológicos durante a Segunda Guerra Mundial. Foi ele quem supervisionou o desenvolvimento do radar e do Projeto Manhattan. Em 1946, em um artigo escrito para a revista The Atlantic chamado "As We May Think", Bush definiu um ambicioso objetivo tecnológico para aquele vindouro período de paz: construir o que ele chamou de "memex"(ao clicar no nome você será redirecionado ao Wikipédia), por meio do qual "formas totalmente novas de enciclopédias surgirão, trazendo com elas uma malha de trilhas associativas prontas para ser adicionadas ao memex e então ampliadas."

Bem, na década de 1960, vários técnicos tentavam fazer com que as redes de comunicações separadas se unificassem de alguma forma em uma rede global que ficou conhecida como World Wide Web (Famoso WWW). Na época o governo americano estava envolvido com a ARPA (Advanced Research Projects Agency). A ARPA criou a ARPANET, que tinha o objetivo de interligar as bases militares e os departamentos de pesquisa do governo americano.

O objetivo real do governo americano não era o de manter suas comunicações durante um ataque nuclear, e tampouco a ARPA criou a internet. O próprio Robert Taylor (ao clicar no nome você será redirecionado ao Wikipédia) outro nome famoso no assunto, que comandou o programa ARPA na década de 1960, enviou um e-mail para os colegas em 2004 esclarecendo a questão: "A criação da ARPANET não foi motivada por considerações sobre a guerra. A ARPANET não era uma internet. A internet é uma conexão entre duas ou mais redes de computadores."

Se o governo não inventou a internet, então quem a inventou? Vinton Cerf (ao clicar no nome você será redirecionado ao Wikipédia), é mais um nome, foi o responsável por desenvolver os protocolos TCP/IP, que hipoteticamente falando é o transporte para os dados da internet. E Tim Berners-Lee (ao clicar no nome você será redirecionado ao Wikipédia), na minha opinião esse é o cara o MITO, merece os créditos pelos hyperlinks que são acesso aos conteúdos.

Tivemos vários nomes trabalhando em partes da internet até se tornar a internet que acessamos hoje.

Bom pessoal, resumidamente é isso, espero que tenham gostado do pequeno artigo sobre internet e lembrando que o escrito são relatos de pesquisas e conversas que tive por muito tempo.

sexta-feira, 22 de abril de 2016

Diferença entre modelos de HD. (Curiosidades / Resumo)

Ao decorrer do tempo, a tecnologia vai se inovando, produtos diminuem de tamanho e melhoram seu desempenho e capacidade, hoje já temos computadores do tamanho da palma de sua mão. Com isso podemos realizar coisas incríveis e com qualidade, nos dias de hoje temos fotos e vídeos de altíssima qualidade como por exemplo 4k de resolução ou mais e musicas com uma qualidade de som absurda que muito de nós não conseguimos nem sentir a diferença mas consomem um espaço maior em nossos HDs.

Com essas descrições acima, uma simples foto digital ocupa um espaço em disco absurda, raramente vemos um computador a venda com menos de 500 GB de espaço em disco. Sabe aquele sistema chamado Windows 8 que você deve utilizar em seu computador, bem, só ele já ocupa quase 30GB de espaço do seu disco após as atualizações do Sistema. Sob estas considerações, fica fácil imaginar que seu HD deve ter uma capacidade alta de armazenamento.

Mas vamos ao que interessa! O que é um HD? HD (Hard Disk) ou (Disco Rígido) é um dispositivo que armazena todos os arquivos do seu computador como Sistema Operacional (Windows, Linux, IOS), fotos, vídeos, músicas, documentos, planilhas, aplicativos, etc. O primeiro HD para computador surgiu em 1956, e foi criado pela IBM. Na época, o HD tinha 5 MB de capacidade de armazenamento (o tamanho que ocupa uma música de 3 minutos hoje), claro que naquela época essa capacidade de armazenamento era muito grande pois não existia algo que demandasse de tanta capacidade. Hoje os HDs já são vendidos em uma unidade de medida chada de TeraBytes onde 1 TB equivale a 1024 GB e 1 GB equivale a 1024 MB. Fez as contas? É, realmente é muita coisa.

Só que não para por aí não, da uma olhada na imagem abaixo e veja a diferença de tamanho do HD de 1956 e de um HD de hoje em dia:

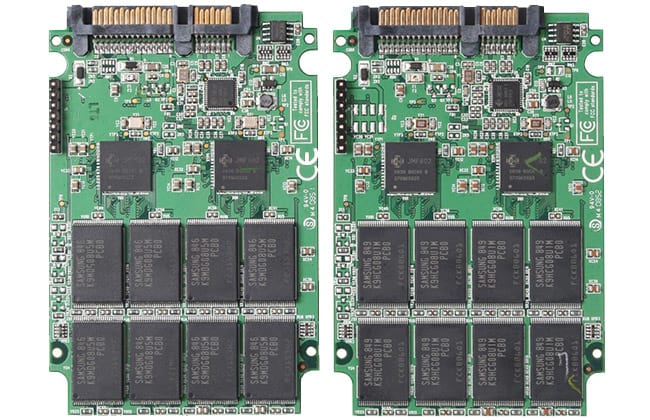

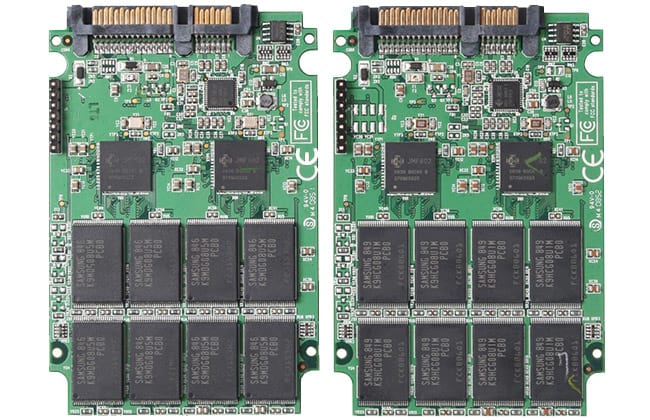

SSD

Com essas descrições acima, uma simples foto digital ocupa um espaço em disco absurda, raramente vemos um computador a venda com menos de 500 GB de espaço em disco. Sabe aquele sistema chamado Windows 8 que você deve utilizar em seu computador, bem, só ele já ocupa quase 30GB de espaço do seu disco após as atualizações do Sistema. Sob estas considerações, fica fácil imaginar que seu HD deve ter uma capacidade alta de armazenamento.

Mas vamos ao que interessa! O que é um HD? HD (Hard Disk) ou (Disco Rígido) é um dispositivo que armazena todos os arquivos do seu computador como Sistema Operacional (Windows, Linux, IOS), fotos, vídeos, músicas, documentos, planilhas, aplicativos, etc. O primeiro HD para computador surgiu em 1956, e foi criado pela IBM. Na época, o HD tinha 5 MB de capacidade de armazenamento (o tamanho que ocupa uma música de 3 minutos hoje), claro que naquela época essa capacidade de armazenamento era muito grande pois não existia algo que demandasse de tanta capacidade. Hoje os HDs já são vendidos em uma unidade de medida chada de TeraBytes onde 1 TB equivale a 1024 GB e 1 GB equivale a 1024 MB. Fez as contas? É, realmente é muita coisa.

Só que não para por aí não, da uma olhada na imagem abaixo e veja a diferença de tamanho do HD de 1956 e de um HD de hoje em dia:

Tipos de HD:

Hoje no mercado existem 3 tipos de tecnologias diferentes de HD, sendo elas: ATA, SATA e SCSI.

O que difere uma das outras são: velocidade de RPM (Rotações Por Segundo) e tipo de transferência de dados (entre outros). Quando falamos em RPM temos uma velocidade de leitura e gravação, onde quanto maior a RPM mais rápido é a leitura e gravação do seu disco e isso impacta bastante na velocidade do seu computador ligar e estar pronto para uso, abrir pastas, arquivos e programas. A principal característica de todos os HDs é a velocidade mas também existe o auxílio de outras partes do computador como memória RAM e processador mas que não vamos entrar em detalhes nesse artigo.

Abaixo estão as tecnologias dos HDS:

ATA

O HD ATA (Advanced Technology Attachment) também conhecido por IDE (Integrated Drive Eletronic) é o tipo de interface mais antiga e é utilizado quando não se exige muito desempenho, pois sua taxa de transferência é muito baixa e sua rotação é de 5400RPM, provavelmente seu computador Dual Core vai precisar mais do que isso pra funcionar legal.

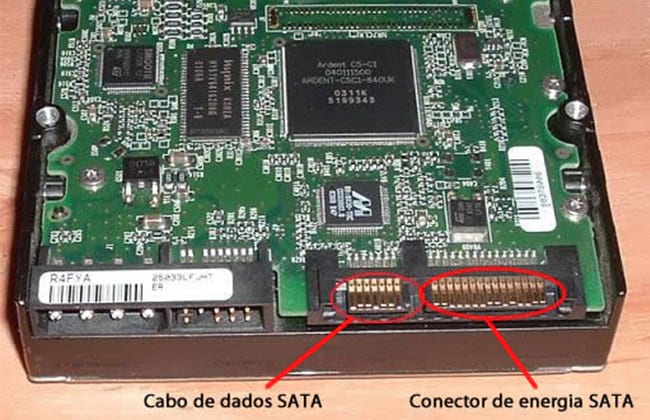

SATA

Hoje no mercado existem 3 tipos de tecnologias diferentes de HD, sendo elas: ATA, SATA e SCSI.

O que difere uma das outras são: velocidade de RPM (Rotações Por Segundo) e tipo de transferência de dados (entre outros). Quando falamos em RPM temos uma velocidade de leitura e gravação, onde quanto maior a RPM mais rápido é a leitura e gravação do seu disco e isso impacta bastante na velocidade do seu computador ligar e estar pronto para uso, abrir pastas, arquivos e programas. A principal característica de todos os HDs é a velocidade mas também existe o auxílio de outras partes do computador como memória RAM e processador mas que não vamos entrar em detalhes nesse artigo.

Abaixo estão as tecnologias dos HDS:

ATA

O HD ATA (Advanced Technology Attachment) também conhecido por IDE (Integrated Drive Eletronic) é o tipo de interface mais antiga e é utilizado quando não se exige muito desempenho, pois sua taxa de transferência é muito baixa e sua rotação é de 5400RPM, provavelmente seu computador Dual Core vai precisar mais do que isso pra funcionar legal.

SATA

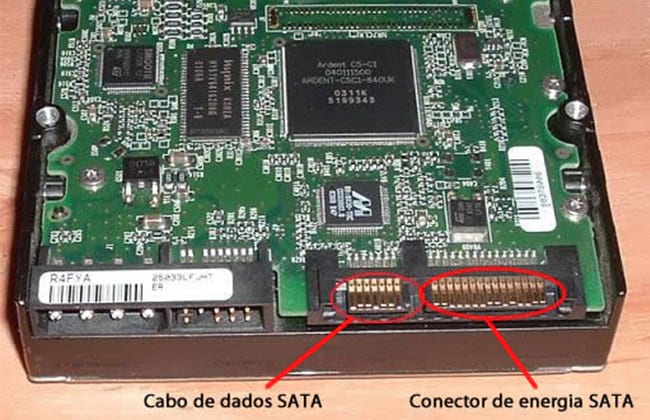

O HD SATA (Serial AT Attachement) surgiu após o ATA com a implantação da transferência de dados em série, e não mais de forma paralela. O SATA é o HD mais usado em computadores domésticos, ele faz ligação direta entre o controlador e o dispositivo de armazenamento. Ele faz uso de conectores de 70 mm, um cabo de dados com sete condutores e tensões de 3,3 V, 5 V e 12 V. Como vantagem ele possui grande velocidade de transferência de dados e suas velocidades são de 5400RPM ou 7200RPM dependendo do modelo.

SAS

O HD SAS (Serial Attached SCSI), ou SCSI com Serial Anexado é um novo padrão SCSI, porém com comunicação em série, não paralela. O diferencial dele é permitir a ligação dos HDs com extensores a uma única porta SAS.

A comunicação SAS é feita através da transmissão serial, full-duplex, taxa de transmissão máxima de 3 Gbps (375 MB/s), frequência máxima de 3.0 GHz, comprimento de cabo de no máximo 8 metros, suporta hot-plug (famoso plug and play). Além disso, permite 4 dispositivos por cabo, cabo de 32 pinos e o consumo de 800mV. O SAS de modo geral é usado em servidores, e não em computadores pessoais, pois são muto caros, enquanto você pode comprar um HD SATA de 500GB por volta de R$ 300,00, um HD SAS sai em média R$ 350,00 72 GB, suas velocidades são de 10000RPM a 15000RPM.

Tipos de usuários

Usuário Doméstico: Pessoas com esse perfil costumam usar o computador para acessar a internet, ler e enviar e-mails, baixar músicas e filmes e acessar as redes sociais. Este usuário não necessita de um HD muito grande, já que não costuma ter programas pesados no computador, tampouco baixar coisas pesadas. Com isso, um HD de 200GB ou mesmo 500GB já é o suficiente. Além de ser mais barato!

Usuário intermediário: Este usuário costuma usar o computador para trabalho, com programas mais complexos e pesados. Também costuma baixar muitos arquivos pesados. Além disso, não dispensa bons jogos. Assim, esse tipo de usuário necessita de um HD um pouco maior, ou seja, de 500GB. Talvez ainda não seja o necessário, e acabe tendo que optar por um de 1TB ou até mais.

Usuário profissional: Este usuário faz uso de programas excessivamente pesados, além disso, trabalha com gráficos 3D, manipulação de vídeos Full HD, entre outros. Para esse tipo de perfil um HD precisa de no mínimo 1,5TB de espaço, parece bastante, porém, para quem trabalha no ramo sabe que em alguns casos ainda não é o suficiente.

SAS

O HD SAS (Serial Attached SCSI), ou SCSI com Serial Anexado é um novo padrão SCSI, porém com comunicação em série, não paralela. O diferencial dele é permitir a ligação dos HDs com extensores a uma única porta SAS.

A comunicação SAS é feita através da transmissão serial, full-duplex, taxa de transmissão máxima de 3 Gbps (375 MB/s), frequência máxima de 3.0 GHz, comprimento de cabo de no máximo 8 metros, suporta hot-plug (famoso plug and play). Além disso, permite 4 dispositivos por cabo, cabo de 32 pinos e o consumo de 800mV. O SAS de modo geral é usado em servidores, e não em computadores pessoais, pois são muto caros, enquanto você pode comprar um HD SATA de 500GB por volta de R$ 300,00, um HD SAS sai em média R$ 350,00 72 GB, suas velocidades são de 10000RPM a 15000RPM.

Tipos de usuários

Usuário Doméstico: Pessoas com esse perfil costumam usar o computador para acessar a internet, ler e enviar e-mails, baixar músicas e filmes e acessar as redes sociais. Este usuário não necessita de um HD muito grande, já que não costuma ter programas pesados no computador, tampouco baixar coisas pesadas. Com isso, um HD de 200GB ou mesmo 500GB já é o suficiente. Além de ser mais barato!

Usuário intermediário: Este usuário costuma usar o computador para trabalho, com programas mais complexos e pesados. Também costuma baixar muitos arquivos pesados. Além disso, não dispensa bons jogos. Assim, esse tipo de usuário necessita de um HD um pouco maior, ou seja, de 500GB. Talvez ainda não seja o necessário, e acabe tendo que optar por um de 1TB ou até mais.

Usuário profissional: Este usuário faz uso de programas excessivamente pesados, além disso, trabalha com gráficos 3D, manipulação de vídeos Full HD, entre outros. Para esse tipo de perfil um HD precisa de no mínimo 1,5TB de espaço, parece bastante, porém, para quem trabalha no ramo sabe que em alguns casos ainda não é o suficiente.

SSD

Assim como os HDs, uma nova tecnologia de armazenamento foi desenvolvida para guardar nossos dados com mais rapidez e segurança. É o Solid State Disks (SSD). Diz ser mais rápido, seguro e confiável! Será?

E como funcionam os HDs?

Primeiro, vamos avaliar a imagem abaixo, temos nessa imagem:

Atuador;

Braço mecânico;

Cabeça de leitura e gravação;

Motor;

Pratos (discos);

Bom, como podemos ver, existem muitas peças dentro de um HD!

Após ligar esse HD na energia, o motor instantaneamente irá começar a girar os pratos (discos) até chegar a sua rotação máxima que foi informado em cada um dos modelos lá em cima. Após a rotação necessária chegar ao seu pico, o HD já estará pronto para acesso, leitura e gravação.

O braço mecânico, irá começar a se movimentar através do atuador que funciona com um super imã, esse é responsável por movimentar o braço mecânico para a direita e esquerda!

Na ponta do braço mecânico existe uma agulha que irá fazer o acesso, leitura e a gravação dos arquivos no seu HD.

Cada disco de 750GB tem por volta de 145 mil trilhas por polegada, cada trilha terá um pedaço dos seus arquivos salvo no mesmo, imagina quantas trilhas existem no sue HD?

Como o intuito desse artigo não é oficialmente informar como o HD funciona 100%, basicamente é isso!

Quando citamos a agulha aí em cima, lembra quando você dava um chute na sua maquina antiga que travava? E quando ela travava de vez após o impacto, já imaginou o que pode ocorrer com a agulha? Quantas maquinas eu mesmo não diagnostiquei ao abrir o HD e identificar as pratos riscados pela própria agulha e braço mecânico?

Pois é leitores, lembrem-se do valor dos seu arquivos não em R$ dinheiro, mas sim em valor sentimental, se o seu HD riscar, sinto muito para seus dados, não que não possam ser recuperados por especialista, mas prepara o bolso e o coração!

Espero que tenham gostado do artigo, deixem seus comentários.

E como funcionam os HDs?

Primeiro, vamos avaliar a imagem abaixo, temos nessa imagem:

Atuador;

Braço mecânico;

Cabeça de leitura e gravação;

Motor;

Pratos (discos);

Bom, como podemos ver, existem muitas peças dentro de um HD!

Após ligar esse HD na energia, o motor instantaneamente irá começar a girar os pratos (discos) até chegar a sua rotação máxima que foi informado em cada um dos modelos lá em cima. Após a rotação necessária chegar ao seu pico, o HD já estará pronto para acesso, leitura e gravação.

O braço mecânico, irá começar a se movimentar através do atuador que funciona com um super imã, esse é responsável por movimentar o braço mecânico para a direita e esquerda!

Na ponta do braço mecânico existe uma agulha que irá fazer o acesso, leitura e a gravação dos arquivos no seu HD.

Cada disco de 750GB tem por volta de 145 mil trilhas por polegada, cada trilha terá um pedaço dos seus arquivos salvo no mesmo, imagina quantas trilhas existem no sue HD?

Como o intuito desse artigo não é oficialmente informar como o HD funciona 100%, basicamente é isso!

Quando citamos a agulha aí em cima, lembra quando você dava um chute na sua maquina antiga que travava? E quando ela travava de vez após o impacto, já imaginou o que pode ocorrer com a agulha? Quantas maquinas eu mesmo não diagnostiquei ao abrir o HD e identificar as pratos riscados pela própria agulha e braço mecânico?

Pois é leitores, lembrem-se do valor dos seu arquivos não em R$ dinheiro, mas sim em valor sentimental, se o seu HD riscar, sinto muito para seus dados, não que não possam ser recuperados por especialista, mas prepara o bolso e o coração!

Espero que tenham gostado do artigo, deixem seus comentários.

quinta-feira, 10 de setembro de 2015

Como as telas touchscreen sabem que você as está tocando? (Curiosidades)

Os monitores touchscreen foram se tornarando mais comuns à medida que seus preços caíam. Existem 3 sistemas básicos usados para reconhecer o toque de uma pessoa:

resistivo

capacitivo

onda acústica superficial

O sistema resistivo consiste de um painel de vidro normal, recoberto por uma camada metálica condutora e outra resistiva. Estas 2 camadas são mantidas afastadas por espaçadores e uma camada resistente a riscos é colocada por cima de todo o conjunto. Uma corrente elétrica passa através das duas camadas enquanto o monitor está operacional. Quando um usuário toca a tela, as duas camadas fazem contato exatamente naquele ponto. A mudança no campo elétrico é percebida e as coordenadas do ponto de contato são calculadas pelo computador. Logo que as coordenadas são conhecidas, um driver especial traduz o toque em algo que o sistema operacional possa entender, parecido com o que faz o driver do mouse do computador ao traduzir os movimentos do mouse em uma operação de clicar ou arrastar.

No sistema capacitivo, uma camada que armazena carga elétrica é colocada no painel de vidro do monitor. Quando um usuário toca o monitor com seu dedo, parte da carga é transferida para o usuário, de modo que a carga na camada capacitiva diminui. Esta diminuição é medida nos circuitos localizados em cada canto do monitor. Considerando as diferenças relativas de carga em cada canto, o computador calcula exatamente onde ocorreu o toque e então envia esta informação para o software do driver da tela sensível. Uma vantagem que o sistema capacitivo apresenta sobre o resistivo é que ele transmite quase 90% da luz do monitor, enquanto o sistema resistivo transmite apenas 75%. Isso dá ao sistema capacitivo uma imagem muito mais clara do que o sistema resistivo.

No monitor de um sistema de onda acústica superficial, dois transdutores (um receptor e um emissor) são posicionados ao longo dos eixos x e y da placa de vidro do monitor. Também instalados sobre o vidro, encontram-se refletores que enviam de volta um sinal elétrico proveniente de um transdutor para o outro. O transdutor receptor é capaz de informar se a onda foi perturbada por um evento de toque em qualquer instante e localizá-lo. A configuração por onda acústica não possui camadas metálicas sobre a tela, permitindo a passagem de 100% da luz e uma claridade perfeita da imagem. Isso torna o sistema de onda acústica ideal para exibição de gráficos detalhados, os dois outros sistemas apresentam uma degradação significativa da claridade.

Outra área na qual os sistemas diferem é quanto aos estímulos que serão registrados como um evento de toque. Um sistema resistivo registra um toque enquanto as 2 camadas estiverem em contato, o que significa que não haverá diferença se você o tocar com seu dedo ou com uma bola de borracha. Por outro lado, um sistema capacitivo precisa de uma entrada condutora, geralmente seu dedo, para registrar um toque. O sistema de onda acústica superficial funciona parecido com o sistema resistivo, permitindo o toque com quase qualquer objeto, exceto objetos duros e pequenos como a ponta de uma caneta.

Quanto ao preço, o sistema resistivo é o mais barato, sua claridade é a menor dos 3 sistemas e suas camadas podem ser danificadas por objetos afiados. A configuração de onda acústica superficial geralmente é a mais cara.

terça-feira, 1 de setembro de 2015

Como remover o Trojan.Script.Generic. (Usuário Intermediário)

Trojan é um tipo de praga capaz de desativar o antivírus e o firewall do computador. Com o sistema desprotegido, a praga se conecta à Internet e baixa outros tipos de softwares maliciosos, como Keyloger e Spyware (Programas que depois de instalados armazenam todos os tipos de informações importante como: Usuários, Senhas, Formulários, etc...), por exemplo. Um dos mais populares e poderosos é o Trojan.Script.Generic, cujo método de remoção mostraremos nos passos abaixo.

A primeira coisa a ser feita é desativar a “Restauração do sistema”. É a maneira mais segura de garantir que o malware seja eliminado completamente, excluindo a possibilidade dele voltar caso o sistema seja restaurado.

Desativando a restauração do sistema

Passo 1. Acesse o “Painel de controle”;

Passo 2. Clique em “Sistema” e vá em “Configurações avançadas do sistema”, na lateral esquerda da janela;

Passo 3. Na guia “Proteção do sistema”, selecione a unidade em que o Windows está instalado e clique em “Configurar…”;

Passo 4. Selecione a opção “Desativar a Proteção do Sistema” e dê “Ok”. Uma mensagem avisando que todos os pontos de restauração serão apagados deve aparecer. Pressione “Sim” e aguarde.

Passo 5. Inicie o computador no “Modo de segurança com rede”;

Passo 6. Abra seu antivírus e atualize as definições de malware. Se não estiver conseguindo conectar à Internet, verifique se você iniciou o “Modo de segurança com rede” (segunda opção) – e não o “Modo de segurança”;

Passo 7. Faça uma verificação completa em seu computador. Caso não possua um antivírus instalado, busque algumas opções; (Indico o ESET NOD32, Kaspersky, Avira ou se preferir o SpyBot);

Lembrando!!! Com o Trojan removido, recomendamos que você reative a restauração do sistema.

segunda-feira, 31 de agosto de 2015

O que é phishing e malware? (Curiosidades)

O mundo virtual é contaminado por pragas que se proliferam na velocidade da luz. Precisamos entender o que é cada uma delas e como agir para nos protegermos. Descubra, neste artigo o que são e como funcionam o Phishings e Malwares.

O que é Phishing?

Phishing é um tipo de golpe eletrônico cujo objetivo é o furto de dados pessoais, tais como número de CPF e dados bancários. Ele pode ocorrer de algumas maneiras, como:

Phishing por e-mail

E-mails estranhos com mensagem de depósitos ou de sorteios de prêmios são muito comuns hoje em dia. Geralmente, esses e-mails contam com um link malicioso que leva a uma página sem sentido. Esse tipo de golpe instala programas chamados cavalo de troia nos computadores. Uma vez instalado, esse programa monitora praticamente qualquer atividade do usuário e capta dados importantes.

iPhishing

iPhishing é uma variação do tradicional Phishing. Essa variação é responsável por explorar deficiências de segurança em dispositivos modernos. Sua manifestação mais comum é o envenenamento do DNS. Esse procedimento proíbe o usuário de acessar alguns sites, sendo possível acessar somente os programados.

Ataque por mensageiros instantâneos

A contaminação de mensageiros instantâneos acontece de forma semelhante a dos e-mails: através de um link que, se clicado, instala um programa malicioso capaz de capturar os dados do usuário. O grande perigo são as máquinas de seus contatos que, caso infectadas, enviam links igualmente problemáticos para contaminar toda sua lista.

Sites de relacionamento

Sites de relacionamento são um dos pratos preferidos dos estelionatários virtuais. Isso acontece pelo número de compartilhamentos realizados nesta redes, e pelo nível alto de confiança que os usuários geralmente depositam nestes ambientes. É muito fácil fazer um link ser clicado em uma rede social, e a contaminação por meio dos sites de relacionamentos é bastante comum.

O que é Malware?

Malware (espécie de apelido para o termo malicious software) é um programa que tem por objetivo capturar informações de um computador de forma ilícita ou, ainda, danificar o sistema.

Entre os tipos mais comuns de malwares, estão os vírus, que se propagam infectando outras máquinas com cópias de si próprios; o trojan, geralmente são programas disfarçados que executam atividades maliciosas; o spyware, que coleta informações de forma não autorizada; entre muitos outros tipos.

Como se proteger

A primeira medida a ser tomada é uma avaliação criteriosa do que você irá abrir ou não. E-mails com remetentes desconhecidos, links de amigos nos mensageiros (sempre pergunte se é a pessoa mesmo que está enviando), bem como promoções absurdas são as formas mais comuns de ataque. Na dúvida, devem ser sempre deletados imediatamente. Outra medida, não menos importante, é a instalação de um bom antivírus e antispyware, que eliminarão os programas tendenciosos.

Cem esse artigo verificamos que na maioria dos casos, somos atacados por links e solicitam a execução de algum program, sendo assim é muito importante não executarmos nada após clicar em link desconhecido.

Assinar:

Comentários (Atom)